Organisation des travaux de sécurité. zones de stockage pour les marchandises spéciales. ème question d'étude

La sécurité de l'objet est effectuée afin de détecter et de détenir en temps opportun les contrevenants qui tentent d'entrer dans l'objet (depuis l'objet), dans des locaux sensibles (bâtiments, entrepôts, installations de stockage), ainsi que pour assurer la sécurité des biens matériels, prévenir les incidents et éliminer leurs conséquences sur l'objet protégé (voir fig. 7.1.)

La première étape pour atteindre cet objectif consiste à reconnaître l'existence d'un risque et à l'évaluer. Ici, le mot "risque" est utilisé pour indiquer la possibilité d'un écart indésirable par rapport à la situation normale requise, qui peut être causé par le point d'accès. Pour obtenir une évaluation des risques, essayons de nous mettre à la place du SP et imaginons les actions qu'il entreprendrait dans ce cas. Même si un système de sécurité parfait a déjà été créé dans votre établissement et fonctionne depuis plusieurs années, vous pouvez trouver de nombreuses occasions de commettre des crimes. Cela peut s'expliquer par des lacunes dans l'organisation du service de sécurité, ou par l'imperfection des moyens techniques qui ont été installés il y a plusieurs années, etc.

Comme l'a montré la pratique, le nombre écrasant de violations de la protection des objets est dû à trois raisons principales :

1) sous-estimation de la menace sur une ligne de défense donnée ;

2) utilisation par IP d'une situation imprévue (anormale), dont un cas particulier est la création délibérée de conditions propices à des actions malveillantes ;

3) mauvaise exécution de leurs fonctions par les agents de sécurité.

Donc, avant de commencer à décider comment le système de sécurité de l'installation sera construit ou amélioré, quels moyens techniques et où seront-ils utilisés, c'est-à-dire avant de procéder à la conception du système de sécurité, il est nécessaire de procéder à une étude approfondie de l'objet afin de déterminer clairement les endroits les plus vulnérables à la pénétration des points d'accès, les points les plus importants de l'objet à protéger, la valeur et coût du bien protégé, c'est-à-dire analyser toutes les possibilités de risque de violation de la sécurité de l'objet.

Malheureusement, il convient de noter que tant dans le développement de nouveaux systèmes de sécurité que dans l'amélioration de systèmes de sécurité existants, les questions d'arpentage d'un objet sont traitées de manière assez formelle. Mais c'est la première étape pour assurer la sécurité de l'installation, déterminer les types et la quantité d'équipements, la configuration de l'ensemble des moyens techniques, la procédure d'organisation des services de sécurité de l'installation, c'est-à-dire, in fine, déterminer la sécurité des la facilité. En tenant compte de l'analyse des risques effectuée, des méthodes de maintien de la protection de l'objet sont déterminées, des méthodes de détection et des moyens techniques sont sélectionnés qui doivent être utilisés. Sur la fig. 7.1. un schéma généralisé du système de sécurité d'objet est présenté, qui résume ce qui précède.

Fonctions des services de sécurité

Le service de sécurité permet de contrôler l'état du mode de sécurité de l'objet à l'aide du système de protection. Les membres du service sont impliqués dans:

organisation de l'accès aux objets et locaux, dans le contrôle des passages vers les zones de sécurité;

surveiller la situation tant autour de l'objet de la protection que dans ses locaux ;

actions d'urgence en cas de menaces d'urgence ;

surveiller les performances des éléments du système de protection et leur vérification.

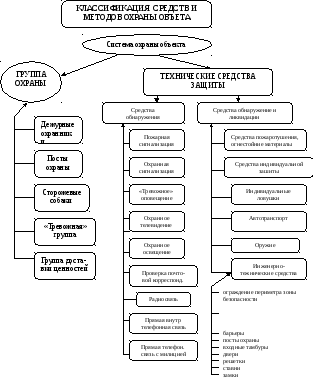

Le service de sécurité participe également aux mesures visant à assurer la sécurité du transport des biens et documents de valeur et, si nécessaire, assure la protection des personnes parmi le personnel de l'établissement. La classification des moyens et méthodes de protection des objets est illustrée à la fig. 7.2.

Le système de sécurité est le regroupement et l'agencement des forces et des moyens d'action pour accomplir les tâches assignées. Elle doit correspondre à la nature et aux caractéristiques de l'objet protégé, avoir de la profondeur et assurer l'utilisation la plus efficace et la plus économique des forces et des moyens.

La principale exigence pour la protection des objets est sa fiabilité. La fiabilité de la protection est obtenue par la construction habile d'un système de sécurité, une organisation appropriée et un devoir de garde vigilant. Lors de l'organisation d'un système de sécurité, les éléments suivants sont établis :

méthode de protection des objets ;

le nombre de gardes, leur composition, les zones et procédures de sécurité, les emplacements des salles de garde ;

le nombre et les types de points de contrôle et de points de passage ; le nombre, les types et l'objet des postes, leur emplacement, la longueur des sections ;

la nature de l'équipement de la zone réglementée, des points de contrôle et de passage et des locaux sensibles en moyens d'ingénierie et techniques de protection, leur densité et la procédure de placement.

Riz. 7.1. Système de sécurité d'objet

La détection des contrevenants ou des signes de violation des zones réglementées est effectuée :

surveillance des sentinelles et des gardes

des dispositifs de signalisation installés dans des zones réglementées ou bloquant des locaux sensibles (bâtiments, entrepôts, locaux de stockage)

vérification des documents au point de contrôle et inspection de tous les types de transport

selon le service de contrôle.

La détention des contrevenants et des pilleurs de biens, la prévention des incidents dans une installation protégée sont assurées par des sentinelles et des gardes qui assurent la garde pour protéger l'installation.

En fonction de la localisation, de la nature et des caractéristiques de la production, de l'ingénierie et des équipements techniques des zones réglementées, des locaux sensibles et des points de contrôle, l'installation est gardée de la manière suivante :

devoir opérationnel des agents de sécurité

patrouilles de sentinelle

poster des sentinelles mobiles et fixes aux postes.

Ces méthodes peuvent être utilisées individuellement ou en diverses combinaisons (méthode mixte).

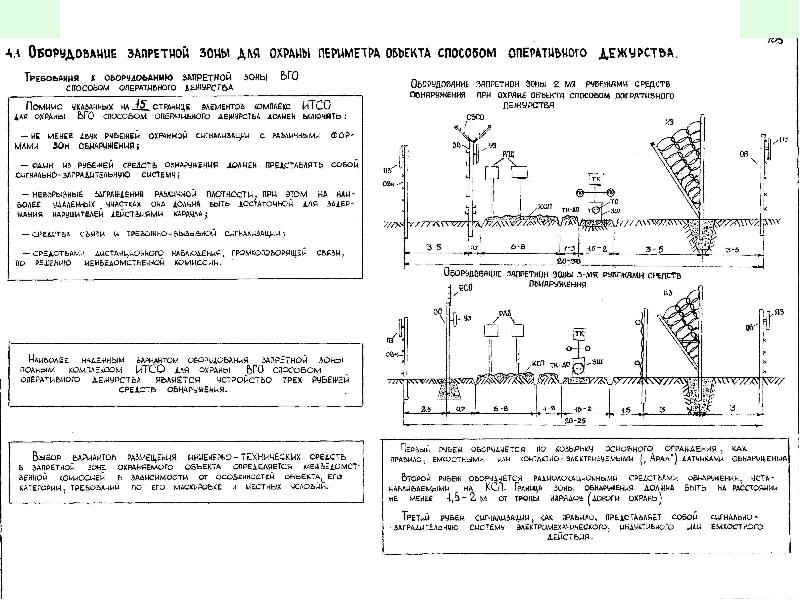

La méthode de service opérationnel est utilisée dans les installations équipées d'un complexe d'ingénierie et de moyens techniques de protection (ITSO), et consiste en un devoir continu de l'opérateur au panneau de commande, la disponibilité constante au combat du groupe d'alarme et la réserve de garde pour les actions sur les signaux des moyens techniques. Dans ce cas, les sentinelles permanentes pour la protection du périmètre de l'installation et des locaux sensibles ne sont généralement pas postées.

Pour l'inspection périodique de l'ITSO et la vérification de la bande de contrôle-trace (CSP), les observations du territoire de l'objet et de la zone environnante, ainsi que pour empêcher les transferts à travers la zone réglementée, selon le calendrier, des sentinelles de la garde sont envoyés, qui servent dans la zone réglementée en patrouillant sur tout le site ou sur l'un des flancs.

Des sentinelles mobiles et fixes sont postées pour garder les points de contrôle, les lignes de défense et les cargaisons spéciales, ainsi que les locaux sensibles, les paramètres des installations et les zones sensibles (locales) qui ne sont pas équipées d'un complexe ITSO.

Riz. 7.2. Classification des moyens et méthodes de protection

Pour accomplir les tâches assignées, les détachements (équipes individuelles) de la garde utilisent le personnel, l'ITSO, le matériel de communication, les véhicules, chiens d'assistance. Le personnel est la force principale et décisive pour la protection fiable des objets.

L'une des conditions importantes pour l'accomplissement réussi des tâches de protection de l'objet est une interaction bien organisée entre les gardes paramilitaires et les autres types de protection de l'objet (militaires, pompiers, garde), ainsi qu'avec la police.

Lors de l'organisation de l'interaction, une attention particulière est accordée à une délimitation claire des devoirs et des tâches entre tous les types de protection et les services de police en interaction dans leurs actions conjointes, ce qui peut être causé par :

une attaque contre un objet, une garde de sentinelles ou une tenue de garde ;

pénétration de l'intrus dans l'objet (depuis l'objet);

urgences sur l'installation (incendie, explosion, accident) et catastrophes naturelles ;

violation flagrante des règles de service par le personnel de sécurité.

Le système d'interaction entre les types de protection est établi avec un plan d'interaction.

L'utilisation d'ingénierie et de moyens techniques de protection.

Au moment de décider de l'utilisation des moyens techniques de protection et de l'architecture du système dans son ensemble, il faut se poser deux questions : la technique fonctionnera-t-elle et peut-elle être désactivée ?

Il ne suffit pas de savoir que la technique et le système dans son ensemble fonctionneront de manière satisfaisante. Vous devez également être sûr qu'il ne sera pas facile de le désactiver.

De plus, la dépendance de la fiabilité du système de sécurité à son coût doit être prise en compte. Le facteur coût du système de sécurité oblige à certains compromis. Ainsi, si un système de sécurité coûte à une entreprise ses revenus sur dix ans, il est peu probable qu'elle achète un tel système. Si vous achetez un système qui coûte moins cher, cela signifie que vous vous exposez à des risques. C'est l'une des limitations importantes dans le choix des méthodes et des moyens de protection.

Pour assurer un moindre coût, il est nécessaire que le développement d'un système de sécurité soit réalisé en tenant compte des méthodes, équipements et éléments connus et disponibles. En définitive, la phase de conception doit apporter des réponses aux questions : que faut-il faire et comment faut-il le faire ?

Conformément au projet développé, des travaux sont en cours pour introduire le système dans l'installation - achat et installation d'équipements, pose de circuits de câbles, soutien organisationnel du système et formation du personnel.

Ainsi, le problème de création et d'amélioration du système de sécurité d'un objet comprend trois étapes importantes : l'inspection de l'objet, la conception et la mise en œuvre.

En règle générale, les systèmes de sécurité sont complétés à partir de l'équipement de diverses entreprises et entreprises; la conception et l'installation peuvent également être réalisées par diverses organisations, c'est-à-dire. la responsabilité des performances et de la fiabilité de l'ensemble du système est partagée entre les concepteurs, les fabricants et les installateurs. Par conséquent, il est très important que l'utilisateur navigue correctement sur le marché moderne des services proposés pour assurer la sécurité des objets physiques (voir chapitres 19, 20).

L'objet protégé peut être :

un complexe de bâtiments, de structures, de structures, de zones ouvertes avec des actifs matériels, situés dans une zone protégée commune ;

bâtiments individuels, structures, structures, espaces ouverts avec actifs matériels;

un ou plusieurs locaux situés dans un immeuble, un ouvrage, des ouvrages disposant d'un patrimoine matériel.

Comme tout système, le système de sécurité est une combinaison mesures organisationnelles avec des équipements d'ingénierie et techniques. Afin d'attraper l'auteur sur les lieux du crime, ses actions doivent être détectées et les informations les concernant doivent être transmises à des personnes capables d'arriver sur les lieux à temps et de le prendre en flagrant délit. Comme vous pouvez le voir, il y a ici deux aspects de l'activité opérationnelle : active, appartenant à une personne, et passive, liée à des moyens techniques. Malgré de nombreux problèmes connexes, l'utilisation de moyens techniques électroniques dans les systèmes d'alarme antivol est pleinement justifiée. Il vaut mieux recevoir un signal d'attaque que de ne rien savoir du tout. Mais même si le système est idéalement conçu et installé sur site, son inconvénient reste la dépendance aux personnes. Cela ne doit pas être oublié lors de la mise en place de systèmes de protection des objets et, parallèlement aux problèmes d'équipement de l'objet en moyens techniques de protection, il convient d'aborder les problèmes d'organisation d'un service de sécurité.

Arrêtons-nous à principes généraux la construction de systèmes de sécurité en termes d'utilisation de moyens techniques.

La protection de l'objet s'effectue le long du périmètre du territoire (extérieur, périmètre) et à l'intérieur des objets (intra-objet). En outre, le système de sécurité de l'installation doit prévoir l'utilisation d'équipements de protection individuelle pour assurer la sécurité. personnes qui sont engagés dans le domaine de la protection de l'objet et peuvent être attaqués par des PA.

Le premier obstacle sur le chemin des points d'accès, qui réduit le facteur de risque, est l'ingénierie des moyens de protection. En plus des fonctions d'obstacle physique, les outils de sécurité d'ingénierie remplissent les fonctions d'obstacle psychologique, empêchant la possibilité d'une violation. De plus, les barrières physiques augmentent le temps qu'il faut à un AP pour les surmonter, ce qui augmente la probabilité qu'il soit détenu.

Les outils d'ingénierie sont destinés à:

entraver l'action du SP lors de l'entrée dans l'objet ou de l'objet ;

faciliter les actions des agents de sécurité pour détecter les traces et détenir les AP ;

créer les conditions nécessaires pour que le personnel de sécurité exécute les tâches de protection de l'installation ;

désignation des limites des postes et des zones restreintes des objets.

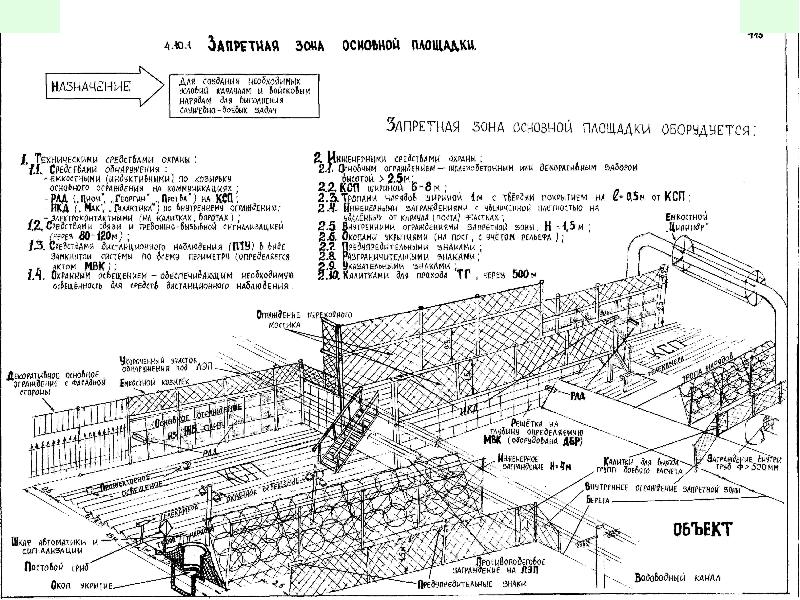

Les moyens de protection d'ingénierie périmétrique comprennent :

clôture principale ;

clôtures de zone réglementée;

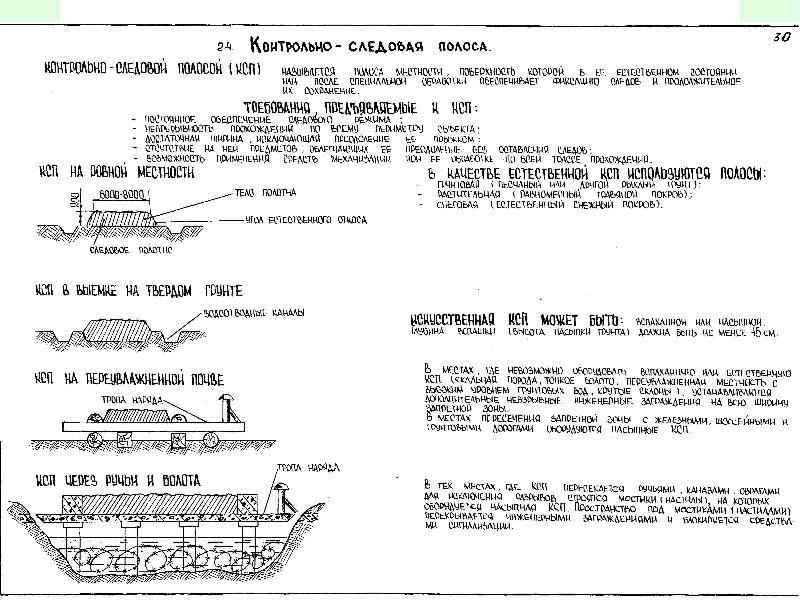

bande de contrôle ;

route de garde et sentier de tenue;

clôtures grillagées;

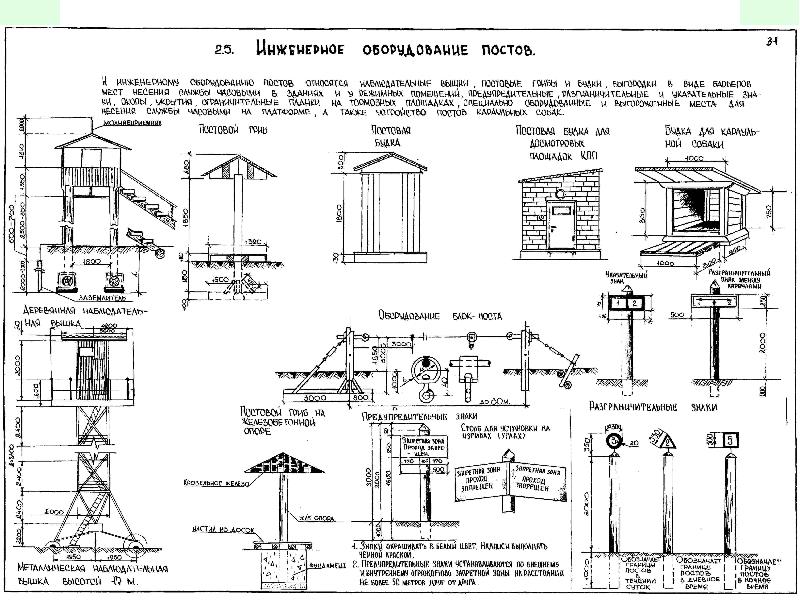

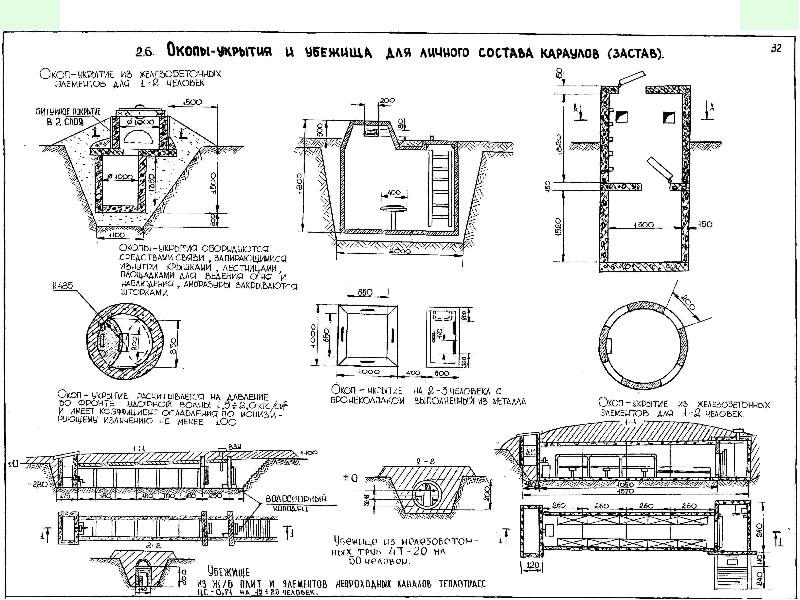

tours d'observation, champignons sentinelles, cabines sentinelles; panneaux d'indication, d'avertissement et de démarcation; tranchées et abris

équipement de poste de chien de garde.

Comme clôtures le long des périmètres du territoire, il est prometteur d'utiliser des produits de vol barbelé (KL). Selon sa destination, il peut conditionnellement être considéré comme un élément similaire au fil de fer barbelé. Dans le même temps, le ruban est le plus durable et le plus efficace par rapport au fil.

En tant que barrières physiques dans les bâtiments individuels, les structures, les locaux, des portes spécialement renforcées, des barres, des serrures, des verrous, des loquets sur les fenêtres et les portes, etc. sont utilisés.

Toutes les communications souterraines et aériennes d'objets qui ont des entrées et des sorties sous forme de puits, trappes, regards, puits, canalisations ouvertes, canaux et structures similaires à travers lesquelles il est possible d'entrer dans l'objet sont équipées de grilles métalliques permanentes ou amovibles , couvercles, portes verrouillables, etc. P..

Les obstacles physiques à la pénétration des IP dans l'installation sont également les points de contrôle (points de contrôle), des lieux spécialement installés et équipés pour le passage des personnes et des véhicules, l'enlèvement (entrée) ou l'exportation (importation) de biens matériels et de documents. Les points de contrôle sont divisés en points de contrôle et points de contrôle. Les points de contrôle, à leur tour, sont divisés en externes (accès au territoire) et internes (accès au bâtiment, aux locaux). En tant qu'équipement d'ingénierie pour l'équipement du point de contrôle, des moyens de stockage et de délivrance de laissez-passer, de barrières, de passages d'isolement, de tourniquets, de portes, de cabines pour les agents de sécurité, etc. sont utilisés.

Les points de contrôle sont équipés de portes de passage, de plates-formes ou de passages supérieurs pour l'inspection des véhicules, de barrières ou de portes auxiliaires, de tours d'observation et de fosses d'observation, de cabines de garde, etc.

Les moyens techniques de protection électroniques comprennent :

des moyens de détection AP ;

moyens de détection d'incendie;

les moyens de communication opérationnelle et de notification ;

moyens d'observation et de contrôle télévisé;

des moyens de contrôle d'accès ;

installations d'alimentation électrique;

éclairage de sécurité;

lignes de communication (connexion et alimentation).

Les moyens techniques de protection doivent fournir :

émission en temps opportun d'un signal d'alarme au poste de garde ;

lorsque les contrevenants tentent d'entrer dans la zone protégée, dans un bâtiment ou des locaux, en indiquant le lieu, l'heure de la violation (incendie), ainsi que la direction du mouvement du contrevenant ;

l'inclusion d'une sirène, d'appels, d'une communication haut-parleur afin de forcer le contrevenant à abandonner ses intentions ;

obtenir des informations fiables sur l'état de l'objet protégé sans se rendre chez le personnel de sécurité ;

communication bidirectionnelle du garde avec des postes de gestion des escouades de garde;

automatisation et mécanisation du régime des points de contrôle ;

émettre un signal en cas d'incendie;

maintenir la protection de l'objet avec un nombre minimum de personnes ;

assurer la sécurité des personnes et améliorer les conditions de travail du personnel de garde.

Selon l'objectif et les tâches à accomplir, les moyens techniques de protection peuvent être agencés de différentes manières, formant des systèmes de sécurité à une ou plusieurs lignes (alarmes incendie et de sécurité). Le terme "sécurité et alarme incendie" (OPS) signifie recevoir, traiter, transmettre et présenter sous une forme donnée aux consommateurs des informations sur la pénétration d'objets protégés et sur un incendie sur ceux-ci en utilisant

moyens techniques. Le nombre d'étapes et le type de moyens techniques électroniques utilisés sont déterminés au cas par cas par le projet, en fonction de l'importance, de la catégorisation des objets.

Une limite est un système d'alarme de sécurité, composé, en règle générale, de détecteurs (capteurs) du même type et placés sur les voies. mouvement possible ZL de manière à ce que toute violation de la zone protégée déclenche les capteurs.

Par exemple, les périmètres d'objets gardés par des gardes paramilitaires départementaux sont équipés de moyens techniques de divers principes de fonctionnement en au moins deux lignes.

La première frontière est équipée le long de la visière de la clôture principale. Habituellement, des détecteurs capacitifs, infrarouges (optoélectroniques) et inductifs sont installés le long de la visière de la clôture principale.

La deuxième ligne est équipée le long du haut de la porte principale, la seconde - le long de la zone réglementée ou du vantail de la clôture de la zone réglementée. De plus, les portes sont bloquées pour leur ouverture par des capteurs à électrocontact connectés en série aux lignes de signal de chaque borne.

Les communications souterraines et aériennes qui dépassent la zone protégée de l'installation sont également équipées de moyens techniques.

La partie linéaire des moyens de signalisation le long du périmètre des objets est divisée en sections, et chaque section de chaque limite se voit attribuer un numéro distinct de la station de réception. La longueur maximale recommandée de la section est de 250 m.Les limites des sections équipées d'équipements techniques de sécurité doivent être communes à tous les types d'appareils et d'éclairage de sécurité.

Les moyens techniques utilisés pour protéger le périmètre doivent fonctionner 24 heures sur 24.

A l'intérieur des installations, des moyens techniques de protection bloquent :

divers éléments structurels des bâtiments (fenêtres, portes, portails, sols, murs, lucarnes, cloisons, trappes, sorties sur les toits, etc.);

le volume ou une partie du volume des locaux, abords et passages, coursives et cages d'escaliers ;

diverses canalisations, échelles, éléments structuraux de portiques, trappes, etc., permettant l'entrée dans les locaux protégés ;

coffres-forts, stands, racks, équipements technologiques, articles individuels;

aires de stationnement ou de stockage.

La première ligne de défense est un système de divers types capteurs et boucles de blocage installés sur les voies de pénétration éventuelle de l'intrus dans les locaux protégés (bâtiment), à savoir sur les portails actifs et de secours, les portes, les fenêtres, les lucarnes, les trappes de grenier, etc.

La deuxième (troisième) ligne d'alarme est un système et des capteurs qui bloquent soit tout le volume de la pièce, soit ses sections ou structures individuelles, soit des éléments individuels, des coffres-forts, des supports, des armoires, etc. situés dans les locaux.

Chaque ligne de signal doit avoir son propre numéro sur le tableau du poste de réception dans la salle de garde.

Les schémas d'inclusion de détecteurs dans les boucles d'alarme antivol doivent permettre de contrôler les performances de ces détecteurs et de leurs lignes de communication depuis la salle de garde.

Une boucle d'alarme de sécurité (incendie, sécurité et incendie) est un circuit électrique qui relie les circuits de sortie des détecteurs, y compris les éléments auxiliaires (à distance) et les fils de connexion, et est destiné à transmettre des notifications d'intrusion, de tentative d'intrusion (incendie) au panneau de commande (PKP) et les dysfonctionnements, et dans certains cas pour alimenter les détecteurs.

Les systèmes de sécurité peuvent être construits de manière autonome ou centralisée. Le système de sécurité autonome se compose de complexes de moyens techniques du système d'alarme avec accès à des annonciateurs et (ou) un panneau de contrôle installé au point de sécurité autonome.

Les systèmes de sécurité autonomes sont utilisés dans les installations avec contrôle d'accès, qui sont soit un bâtiment séparé (bâtiment, structure), soit un complexe de bâtiments dispersés dans une zone clôturée.

Dans le premier cas, les locaux du bâtiment gardé sont généralement équipés de dispositifs de signalisation avec connexion à partir du panneau de commande de capacité d'information moyenne, situé dans la salle de garde. Si les bâtiments protégés sont dispersés dans une zone clôturée, chacun d'eux est également équipé de dispositifs de signalisation reliés au panneau de contrôle. Dans le même temps, s'il y a des poteaux de contournement sur les bâtiments de l'installation, l'installation d'annonciateurs sonores et lumineux est prévue, qui servent en cas de déclenchement d'alarme pour attirer l'attention des agents de sécurité.

Le principe d'organisation de la sécurité centralisée est le suivant : les moyens de signalisation installés sur les installations pendant la période de protection sont reliés par une voie de communication (actuellement, en règle générale, des lignes du réseau téléphonique) à des consoles de surveillance centralisées (CMS), qui sont situées au point de sécurité centralisé (CSC).

Lorsque l'un des objets protégés du point d'accès est pénétré, les moyens techniques de protection installés sur l'objet sont déclenchés et un signal d'alarme est envoyé à la station de surveillance. Dès réception d'un tel signal, le panneau de contrôle de service transmet les informations nécessaires au groupe de détention afin de prendre des mesures pour prévenir ou minimiser les dommages causés par les actions du SP.

Dans les grandes entreprises dotées de centraux téléphoniques automatiques internes, des PSC d'usine peuvent être organisés, qui remplissent des fonctions de sécurité dans cette entreprise.

Lors du développement ou de l'amélioration d'un système de sécurité, il faut se rappeler que le bon choix des moyens techniques, un système bien conçu détermine le degré de fiabilité de la protection d'un objet. Pour ce faire, un certain nombre de facteurs doivent être pris en compte, tels que :

régime de l'entreprise;

caractéristiques de conception des bâtiments, structures ;

temps de réponse des robots de sécurité ;

relief et conditions climatiques;

le niveau de bruit, d'interférences radio et électriques ;

horaires et travail posté;

saturation des locaux en équipements techniques ;

disponibilité d'appareils de ventilation et de chauffage;

disponibilité des valeurs matérielles, etc.

Divers moyens de protection pour diverses lignes de défense sont donnés dans un document séparé.

Protection contre le terrorisme (contrôle de correspondance).

Actuellement, les problèmes liés à la protection des activités des installations étatiques et commerciales contre le terrorisme deviennent de plus en plus urgents. Dans les années 1960 et 1970, cette protection n'était obligatoire que pour les installations militaires et les représentants diplomatiques particulièrement importants dans les pays aux régimes instables, là où opèrent les partis et mouvements extrémistes.

Dans les années 1980, les structures commerciales devenaient également la cible de groupes terroristes, ce qui obligeait leurs propriétaires à accorder une attention accrue à l'ingénierie et à la protection technique - portes blindées, barreaux aux fenêtres, vestibules d'entrée. Sécurisation 24h/24 des installations, contrôle de l'admission des visiteurs et du personnel, caméscopes cachés et enregistrement vidéo permanent de la situation autour de l'objet et à l'intérieur de celui-ci.

Il est de plus en plus courant de vérifier la correspondance entrante pour détecter la présence d'engins explosifs. Les méthodes et les moyens techniques pour effectuer de tels travaux sont assez développés et bien connus dans les activités, par exemple, des services de sécurité des compagnies aériennes impliqués dans le contrôle des bagages des passagers et du fret.

L'organisation et le travail indépendant de vérification des reçus de courrier sur le site ne sont possibles que pour le propre service de sécurité de l'entreprise. Lors du recrutement de son personnel et de la formation de ses collaborateurs, il est recommandé de dispenser une formation aux méthodes de contrôle des correspondances postales, qui se résument aux principales étapes suivantes :

1) inspection visuelle de la correspondance arrivant à l'objet afin d'identifier au préalable les lettres et colis suspects ;

2) vérification technique des lettres et colis à l'aide d'un appareil à rayons X, dans un local spécial antidéflagrant.

Caractéristiques de la vérification de la correspondance par courrier

Lors de l'organisation et de la vérification de la correspondance arrivant à l'installation pour détecter la présence d'explosifs, une technologie bien connue et éprouvée est utilisée.

1. Contrôle visuel. Dirigé par un agent de sécurité expérimenté qui a suivi le cours de formation approprié. Lors de l'inspection, l'attention est attirée sur toutes les caractéristiques extérieures de la correspondance et les signes sont pris en compte, qui, selon les statistiques d'enregistrement des cas de terrorisme, sont identifiés comme suspects :

a) signes suspects de l'apparence des enveloppes ;

enveloppes non standard et enveloppes faites maison;

enveloppes de grande épaisseur et poids;

enveloppes en papier épais ou doubles ;

fermeture soignée des rabats de l'enveloppe, l'utilisation de ruban adhésif ou de ficelle.

b) signes suspects d'inscriptions sur l'enveloppe :

adresse d'expéditeur illisible ;

la présence de marques spéciales, telles que « personnel », « confidentiel » ;

l'adresse de l'expéditeur est écrite en lettres moulées ou dactylographiée ;

l'adresse de l'expéditeur d'un lieu inconnu ou le nom de famille d'un expéditeur inconnu ;

c) signes suspects d'affranchissement :

manque de cachets du service postal;

incohérence des cachets avec la date et l'heure de réception de la lettre ;

un timbre indiquant un pays ayant des activités terroristes actives ;

il y a plusieurs timbres différents sur l'enveloppe ;

le nombre de timbres dépasse les frais de port.

d) signes suspects du contenu des enveloppes :

la présence de taches d'huile;

détails convexes et hétérogénéité du contenu ; renverser des substances à l'intérieur de l'enveloppe ;

il y a des odeurs d'amandes, de cirage, etc. ;

il y a des perforations, du papier d'aluminium, des fils, des fils dans l'enveloppe.

e) traces suspectes de colis :

extrémités des colis soigneusement scellées ;

la présence d'emballages supplémentaires ou de plusieurs couches de papier d'emballage ;

poids considérable aux petites tailles d'un colis.

L'étude des cas de manifestation de terrorisme montre que les plus possibles, propices au placement de petits engins explosifs sont :

fleurs, gros bouquets ou corbeilles de fleurs;

emballage de bouteilles;

boîtes contenant des biscuits, des bonbons, divers types de jouets ; cassettes vidéo;

maroquinerie et céramique.

2. Contrôle technique. Elle s'effectue après contrôle visuel, dans un caisson spécial antidéflagrant. Le principe de conception de base d'une telle boîte est la présence d'éléments dits "brodés", qui se détruisaient facilement lors d'une explosion sans causer de dommages. La case de vérification des correspondances est aménagée à l'extérieur du bâtiment de l'objet, dans le prolongement de la partie la plus éloignée des entrées du bâtiment. Si possible, il est souhaitable d'équiper le boîtier à un endroit éloigné de l'installation. Une unité à rayons X est placée à l'intérieur de la boîte, dans laquelle un équipement de télévision est utilisé pour la visualisation.

La vérification des correspondances comprend deux étapes :

translucidité avec des rayons X puissants ;

visualisation en rayonnement normal pour la présence de métal et les inhomogénéités.

Lors de la détermination des moments suspects, la lettre ou l'emballage doit être laissé dans la boîte et immédiatement contacté par la police.

PARTIEII.

ORGANISATION DES TRAVAUX DE SÉCURITÉ

je

- Autorisation des activités de sécurité.

L'organisation du travail d'une entreprise de sécurité (subdivision) devrait commencer, tout d'abord, par s'assurer de la légalité de ses activités. Activités de sécurité en général, un tel domaine d'activité, qui est associé à un type particulier de responsabilité juridique, où la connaissance de la loi et la légalité des actions doivent être " pierre angulaire» construire votre travail et vos relations avec les clients des services de sécurité (clients).

Afin de pouvoir mener des activités de sécurité, une licence d'État est délivrée à une société de sécurité par le département des licences du ministère de l'intérieur de la République du Kazakhstan, une unité de sécurité structurelle fonctionne sur la base d'une licence de l'organisation dont il est membre. La licence, à son tour, est délivrée au nom de la personne responsable, du chef de l'entreprise de sécurité ou du chef (chef du service de sécurité) de l'organisation dans laquelle l'unité de sécurité est dotée, à condition qu'elle réponde aux exigences de qualification . Les personnes morales et les personnes physiques qui demandent une licence sont soumises aux exigences de qualification suivantes :

1. Le chef d'une organisation de sécurité doit avoir une formation juridique supérieure ou un document confirmant son expérience de travail dans les forces de l'ordre pendant au moins trois ans, à partir duquel une conclusion est tirée sur sa compétence dans ce domaine. De plus, le chef et les employés d'une organisation (service) de sécurité doivent avoir un certificat d'achèvement d'un cours de formation pour spécialistes des services de sécurité non étatiques;

2. L'absence de contre-indications pour des raisons de santé liées à une déficience visuelle, des troubles mentaux, la toxicomanie ou l'alcoolisme ;

3. Disponibilité d'un document confirmant la citoyenneté de la République du Kazakhstan ;

4. Disponibilité d'un certificat confirmant l'absence de casier judiciaire ;

5. Disponibilité d'un certificat du lieu de résidence, indiquant que le candidat a un permis de séjour permanent.

Il est interdit à une entreprise engagée dans des activités de sécurité de se livrer à tout autre type d'activités entrepreneuriales. Pour obtenir une licence pour exercer des activités de sécurité, le titulaire de la licence doit présenter les documents suivants au service des licences :

1. Application du formulaire établi ;

2. Copies notariées de la charte et du certificat d'enregistrement d'État d'une personne morale ;

3. Tous les documents ci-dessus confirmant la conformité du titulaire aux exigences de qualification ;

4. Une copie du contrat d'assurance-vie et d'assurance-maladie des employés, au cas où les dommages à la santé auraient été causés dans l'exercice de leurs fonctions officielles ;

5. Quittance de paiement de la redevance.

Lors de la création de votre propre unité de sécurité structurelle, d'une organisation (personne morale) ou d'un entrepreneur, il est nécessaire d'élaborer et de fournir au concédant un « Règlement sur l'unité de sécurité » approuvé, qui indique :

1. statut juridique de l'unité de sécurité dans la structure interne de l'organisation (entité juridique) ;

2. types de fonctions de sécurité exécutées par l'unité de sécurité et leurs objectifs ;

3. structure organisationnelle de l'unité de sécurité et son système de gestion ;

4. le système de subordination et les pouvoirs du chef de l'unité de sécurité dans la structure interne de l'organisation ;

5. fonctions officielles des employés de l'unité de sécurité, leurs droits et obligations ;

6. l'ordre d'interaction de l'unité de sécurité avec les autres divisions structurelles organisation (personne morale) ou entrepreneur individuel ;

7. la procédure de cessation des activités de l'unité de sécurité.

Dès réception d'un permis d'acquisition d'armes de service, tous les documents ci-dessus sont accompagnés d'un acte de mise à disposition d'un lieu équipé conformément aux normes établies pour le stockage d'armes. En l'absence d'un tel, il est nécessaire de conclure un accord sur la location de la salle d'armes avec une organisation qui a le droit (sur la base d'une licence) de fournir de tels services.

Une licence générale pour le droit de se livrer à des activités de sécurité est délivrée pour une durée de validité illimitée, mais la zone de sa validité peut s'étendre à la fois à l'ensemble du territoire de la République du Kazakhstan et être limitée à un certain territoire (limites de la ville , Région).

Selon la nature des tâches assignées à la sécurité, il convient de déterminer quelle unité particulière (entreprise) de sécurité doit être créée ou embauchée. Il peut s'agir d'un service de sécurité conçu pour résoudre des problèmes de sécurité globale ou d'un service de sécurité dont les fonctions sont d'assurer une protection physique. Le choix de l'une ou l'autre division (entreprise) de protection se fera en fonction des exigences de qualité du recrutement et de la formation professionnelle des salariés.

II

- Les critères de sélection.

La qualité du travail d'une entreprise de sécurité (division) dépend entièrement de son dirigeant. Si le responsable ne correspond pas au poste occupé, il ne faut pas compter sur la qualité du travail du personnel de sécurité, même si l'unité est entièrement composée de professionnels. Et vice versa, un bon leader sera capable d'enseigner et de faire fonctionner correctement même des personnes qui n'avaient auparavant aucune idée du travail de sécurité. Un bon chef d'entreprise de sécurité (département) doit être un professionnel expérimenté désireux de travailler. c'est-à-dire être professionnelle- cela signifie bien connaître votre entreprise, être capable d'enseigner aux autres et avoir la capacité d'organiser le service avec compétence. avoir suffisamment une expérience signifie être en mesure de prévoir la possibilité d'écarts indésirables dans les travaux et de les arrêter en temps opportun, c'est-à-dire d'exercer avec compétence un contrôle sur les risques dans le domaine de la sécurité des projets commerciaux. Ont une envie de travailler- signifie qu'il prend son travail au sérieux et ne permet pas la négligence.

Pour la sélection du personnel et sa formation professionnelle, le chef de service ou le chef de l'entreprise de sécurité est responsable (si la protection est effectuée dans le cadre d'un accord entre l'entreprise de sécurité et l'organisme commanditaire des services de sécurité). La qualité du travail du service de sécurité, en plus de son organisation compétente, est garantie par la fiabilité, la rigueur et le niveau de formation professionnelle de ses employés. Pour atteindre la qualité souhaitée dans le travail de sécurité, il est nécessaire d'être guidé par certains critères de sélection du personnel, tels que: aptitude morale et commerciale, discipline générale, équilibre mental et émotionnel, santé et forme physique, spécialité connexe ( ce qui est très souhaitable), l'âge (de manière optimale 25 - 45 ans), etc., à partir duquel une conclusion est tirée sur l'aptitude professionnelle du candidat. En substance, les personnes qui pensent à l'avenir doivent travailler dans la sécurité, c'est-à-dire qu'elles ont pour objectif de maîtriser toutes les subtilités de la spécialité avec la perspective de diriger à l'avenir, par exemple, le service de sécurité d'une entreprise. Mais cet objectif, en règle générale, est réalisable pour les agents de sécurité relativement jeunes, et pour la catégorie des agents de sécurité plus âgés, des exigences accrues doivent être appliquées lors de l'évaluation du degré d'aptitude professionnelle, dans tous les cas, le candidat doit avoir une expérience de travail dans son spécialité. Sous condition d'un questionnaire "propre" (n'était pas, n'était pas impliqué, n'était pas impliqué, etc.), de telles exigences pourraient bien être remplies par d'anciens militaires, officiers, sous-officiers (extra-engagés) de la réserve. L'armée inculque d'abord les qualités nécessaires à un agent de sécurité. Quant à la spécialité connexe, tout est également en ordre ici, les compétences de maniement des armes et d'exécution des ordres, que tout officier doit parfaitement maîtriser. La conclusion sur la conformité de la spécialité d'un militaire est faite sur la base du décodage du VUS (spécialité d'enregistrement militaire), qui est indiqué sur la carte d'identité militaire. Par exemple, les anciens militaires des troupes frontalières qui ont servi aux avant-postes frontaliers sont parfaits pour travailler comme garde de sécurité, leur spécialisation militaire (protection des frontières de la frontière de l'État) parle d'elle-même. La protection des frontières de l'État diffère de tout autre service en ce que les gardes-frontières sont constamment en service de combat, armés d'armes militaires, tout en étant aux frontières d'un État voisin. Un tel travail exige une grande discipline de la part des personnes, une bonne connaissance des compétences professionnelles et insuffle un sens des responsabilités. De plus, les personnes qui entrent dans les troupes frontalières sont pour la plupart éprouvées. A la frontière, il n'y a pas de "déclencheurs système" inexplicables (alarmes le long de la ligne frontalière), la patrouille frontalière doit toujours identifier la raison de son déclenchement et rendre compte sur commande. Le garde-frontière sait : comment distinguer les faux documents des vrais, comment déterminer la prescription et le sens de la trace, comment détenir le contrevenant sans ouvrir le feu pour tuer, et bien d'autres subtilités dont la connaissance est obligatoire pour le garde-frontière . D'accord, les qualités sont tout à fait conformes aux exigences de la formation d'un agent de sécurité. Pour ces personnes, il suffit d'expliquer les fondements juridiques des activités de sécurité et, dans l'ensemble, il n'y aura rien pour les former dans un premier temps.

Sont également appropriés les anciens militaires du sol et les troupes internes du ministère de l'Intérieur, qui connaissent bien la charte du service de garnison et de garde. Anciens militaires d'autres unités spéciales de l'armée et de la marine, dont les tâches, en service, comprenaient la protection et la défense des installations militaires.

Pour la protection des biens, il est préférable d'utiliser les mêmes anciens militaires qui auparavant (pendant le service militaire actif) exerçaient des fonctions similaires. Par exemple, le personnel militaire d'unités spéciales qui gardait et escortait des cortèges militaires, des trains, diverses cargaisons spéciales, y compris des personnes ayant une expérience de combat qui remplissaient les mêmes fonctions dans des "points chauds".

Lors de la protection des événements de masse, les employés sont tenus de prendre des mesures compétentes, coordonnées et actives pour la localisation rapide des centres de troubles de masse, utilisation correcte des moyens spéciaux de défense active, la capacité d'isoler professionnellement les instigateurs de troubles. Les connaissances et les compétences acquises au cours du service par les combattants SOBR et OMON seront nécessaires pour mener à bien ces tâches.

Pour protéger les individus, il est préférable d'impliquer d'anciens agents du renseignement capables de réagir clairement et de sang-froid à un changement brutal de la situation, de calculer les risques possibles et d'agir avec compétence dans des conditions extrêmes.

En respectant ces critères, lors de la sélection du personnel pour travailler dans une unité de sécurité, les chances du responsable d'organiser un travail compétent du service de sécurité à faible coût, par exemple, pour la formation professionnelle des employés (c'est-à-dire une formation non formelle, mais pratique), augmentent considérablement . Mais le fait que le candidat ait une spécialité connexe n'est pas la condition principale dans la sélection du personnel. Quoi qu'il en soit, vous devrez constamment apprendre, peu importe qui était l'employé dans le passé. Tout professionnel a une spécialisation étroite, mais la présence d'une spécialité connexe l'aidera à maîtriser les compétences professionnelles beaucoup plus facilement et plus rapidement. Une personne, si elle a un désir, peut tout apprendre, mais tout le monde ne peut pas être éduqué, ce sera simplement dommage pour le temps. Par conséquent, la principale valeur pour évaluer le degré d'aptitude professionnelle d'un agent de sécurité, pour un dirigeant, est ses qualités morales et commerciales. La caractérisation du candidat se fait sur la base d'une analyse des caractéristiques physiologiques et psychologiques de sa personnalité et de ses activités (tempérament et caractère, émotions et volonté, etc.). Certaines personnes réagissent immédiatement à influences externes ils sont impressionnants. D'autres sont lents avec une réaction tardive, ces personnes sont lentes et apathiques. Quelqu'un est enclin à des actions immédiates et impétueuses, tandis que d'autres, au contraire, "Ils mesureront sept fois, couperont une fois", leurs actions sont raisonnables et prudentes, d'autres occupent une sorte de position médiane. Ainsi, le plus haut système nerveux Une personne est divisée en quatre types principaux (de base):

1. Colérique - un type fort, déséquilibré et mobile, avec une prédominance des processus d'excitation sur les processus d'inhibition;

2. Sanguin - type fort, équilibré, mobile, avec des processus d'excitation et d'inhibition à évolution rapide;

3. Flegmatique - un type fort, équilibré et inerte avec des processus d'excitation et d'inhibition à évolution lente;

4. Mélancolique - type faible, déséquilibré, inerte, avec de faibles processus d'excitation et d'inhibition.

Cependant, toutes les personnes ne peuvent pas être attribuées sans ambiguïté à un type ou à un autre, car la force et la mobilité des processus nerveux sont un phénomène physiologique, et le vrai caractère individuel et le tempérament sont corrigés. caractéristiques psychologiques personnalité. Les types intermédiaires et combinés sont plus courants. La vitesse et la stabilité de la perception des événements par le gardien, la vitesse de passage de l'attention d'un objet à un autre, la décision dans les actions, etc. dépendent de la force et de la mobilité des processus nerveux.

L'émotivité et les qualités volontaires d'une personne sont également étroitement liées au type de caractère. Un degré élevé d'émotivité provoque des expériences négatives chez une personne, c'est-à-dire qu'il développe des caractéristiques de l'état mental telles que la peur, la distraction, la colère, etc. Le type déséquilibré, en règle générale, est très émotif et donc facilement excitable. Dans un état d'excitation émotionnelle, une personne est encline à commettre des actes hors de contrôle de la conscience, c'est-à-dire commis dans un état de passion. Un type équilibré est capable de restreindre les émotions, de surmonter les obstacles psychologiques à l'aide de qualités volitives développées, c'est-à-dire lorsque l'activité de la conscience vise à surmonter les sources des expériences émotionnelles. De ce qui précède, nous pouvons conclure que le tempérament et le caractère d'un agent de sécurité ne doivent être qu'équilibrés et répondre de manière optimale aux exigences professionnelles.

La tâche du leader est de dresser un portrait psychologique du candidat, sur la base duquel, d'évaluer le degré de son aptitude professionnelle. À première vue, il n'est pas facile de donner à une personne une description psychologique objective. Caractéristiques comportementales, du tout sont présentés différemment, selon la situation. Par conséquent, lors de l'embauche d'un employé, il est nécessaire de stipuler une période d'essai dans le contrat.

III

- Questions financières.

Bien sûr, parlant de la nécessité d'élaborer une politique interne compétente pour le fonctionnement d'une entreprise de sécurité (subdivision), on ne peut manquer de mentionner l'aspect financier de la question, un détail important. Tout d'abord, bien sûr, vous avez besoin d'un bon équipement technique, et tout ce qui est bon coûte de l'argent. Le matériel et les armes doivent être les plus fiables possibles, car les spécificités du travail nécessitent parfois une intervention immédiate des gardiens et le dysfonctionnement d'une station radio ou d'une arme peut entraîner des conséquences tragiques. Je ne veux pas m'attarder sur ce sujet maintenant car la question de l'équipement du service de sécurité est individuelle pour chacun, puisque le type d'armes, d'équipements et de support technique est dicté par le niveau de complexité de l'objet protégé et les conditions de sa protection.

L'un des principaux, sinon le plus important indicateur de la stabilité politique interne du travail d'une unité de sécurité (entreprise) est le salaire des employés. Le montant de la rémunération matérielle d'un agent de sécurité professionnel doit être suffisant pour le décharger de la nécessité de rechercher une source de revenus complémentaire. Les conséquences négatives de l'option alternative se manifestent sous les formes les plus laides, de la négligence grave au vol pur et simple et à la trahison. Lorsqu'un employé ne valorise pas le lieu de travail et prétend seulement accomplir ses tâches fonctionnelles, de quel type de sécurité pouvons-nous parler ? Que peut-on lui demander dans ce cas ? Il ne devrait y avoir aucun doute qu'avec des salaires bas, une qualité de protection décente ne peut pas être atteinte. Pourquoi est-il demandé, un jeune homme en bonne santé (surtout familial) consacrera du temps (sans parler des ressources financières) à son éducation, sachant à l'avance qu'il recevra un «sou» pour son travail. Et si la protection de tel ou tel objet est associée à un certain degré de risque (presque tous les objets entrent dans cette catégorie à un degré ou à un autre), comment peut-on s'y fier ? Comment agira-t-il en cas d'urgence ? Une personne avisée, un gestionnaire ou un client de services de sécurité, doit comprendre et prendre en compte ces éléments lorsqu'il prend une décision sur l'organisation de la sécurité. Bien mieux, dépensez moins sur d'autres articles en faveur de les salaires agents de sécurité, car l'impression de la fiabilité de la protection se forme avant tout en fonction des résultats du travail des personnes. Le chef d'une entreprise de sécurité devrait accorder plus d'attention à la qualité du travail, la qualité devrait correspondre au coût, réduire le coût des services au détriment des salaires des employés, est inacceptable. Petit prix, premier signe de mauvaise qualité.

La fiabilité de la protection se construit d'abord sur une relation de confiance entre une société de sécurité (division) et un client de services de sécurité. Cela peut sembler banal, mais comme les activités de sécurité sont présentées comme entrepreneuriales, la relation entre la sécurité et l'utilisateur des services de sécurité, comme dans tout autre type d'entreprise, est fondée sur l'argent. Il est peu probable que quiconque conteste une telle affirmation selon laquelle un professionnel ne peut être amené à travailler pour lui-même qu'en l'intéressant à ce travail. Malheureusement, à l'heure actuelle, une forme de relation dangereuse pour les deux parties telle que "si le client croit qu'il nous paie, alors qu'il pense que nous le servons" devient de plus en plus courante. Hélas, les statistiques prouvent aujourd'hui que plus d'une fois, ils ont trouvé confirmation de l'adage - "L'avare paie deux fois" ou "qui économise sur la sécurité, perd à l'enterrement". Les services de sécurité ne sont pas les biens qui s'achètent au "marché aux puces" à prix réduit.

L'agent de sécurité, quant à lui, doit clairement connaître et exercer ses fonctions, prouvant ainsi son utilité afin que le gestionnaire puisse évaluer correctement ses efforts. En outre, il convient de garder à l'esprit que le paiement des services de sécurité est effectué à l'heure, c'est-à-dire que le travail réel doit être payé et non le temps passé au poste, par exemple, dormir au poste ou d'autres actions non liées au service. Les conditions de travail et le montant du salaire sont négociés lors de l'admission de l'employé au travail et sont fixés par un accord de travail (contrat) signé par l'employé et l'employeur, conformément à la loi de la République du Kazakhstan sur le travail.

Pour résoudre le problème de la rémunération dans les entreprises de sécurité (subdivisions), il est recommandé de pratiquer la distinction des agents de sécurité par le niveau de formation professionnelle, avec l'affectation de l'un ou l'autre employé avec la qualification de classe correspondante. Les qualifications de classe, à leur tour, devraient être liées au montant de la rémunération matérielle de l'employé. Cette pratique développe un climat de compétition au sein de l'équipe, ce qui aura certainement un effet positif sur l'organisation du travail (service). Le chef d'une entreprise de sécurité (subdivision) doit déterminer de manière indépendante les modalités d'examen de la demande d'un employé pour conférer une autre qualification de classe (ou confirmer une précédente). Les conditions d'acceptation d'une telle demande doivent être précisées dans le document correspondant et sont les mêmes pour tous. Afin de prendre une décision objective sur l'attribution de la qualification de classe suivante à un agent de sécurité (ou la confirmation d'une précédente), il serait conseillé de créer une commission appropriée, composée de la direction et des employés les plus expérimentés. La décision de cette commission doit se fonder, outre le niveau de préparation professionnelle, sur les qualités morales et commerciales du salarié et sur l'appréciation globale de l'adéquation de son poste. Le système de rémunération ainsi développé vise à améliorer la qualité de l'entreprise et à stimuler la formation professionnelle (y compris l'autoformation) du personnel de sécurité.

IV

- Formation professionnelle.

Ainsi, en définissant Politiques intérieures travail du service de sécurité, vous pouvez passer à la partie pratique, la question de la formation professionnelle des agents de sécurité. Toutes les personnes impliquées dans le travail du service de sécurité sont bien conscientes que la qualité de la formation des spécialistes des services de sécurité offerte par le marché actuel, du moins au Kazakhstan, ne répond pas aux exigences de la sécurité en général. Même s'il existe des enseignants compétents, les organismes qui forment les spécialistes des services de sécurité ne sont pas en mesure de garantir aux étudiants les connaissances nécessaires dans leur spécialité, car trop peu de temps leur est alloué (deux semaines). Combler de telles lacunes, encore une fois, relève de la conscience du chef de la société de sécurité (département). Vous pouvez résoudre ces problèmes de différentes manières, par exemple en organisant votre propre centre de formation et en organisant personnellement des cours (ayant la base matérielle et technique nécessaire et, bien sûr, des connaissances importantes dans ce domaine). Engagez des spécialistes dans certaines disciplines en tant qu'enseignants ou concluez un accord avec des centres de formation déjà opérationnels (basés sur une licence d'État) pour dispenser des cours individuels, en tenant compte des spécificités de votre entreprise de sécurité (division) ou objet, couvrant les disciplines dont vous avez besoin . Le responsable, avant d'exiger de l'employé l'exécution exacte de ses tâches fonctionnelles, doit être fermement convaincu que l'employé possède réellement les connaissances nécessaires et que rien ne l'empêche de faire son travail.

Le décret du gouvernement de la République du Kazakhstan n° 1176 du 3 août 2000 a approuvé les "Règles d'organisation de la formation initiale des propriétaires et des utilisateurs d'armes", sur la base desquelles, des spécialistes centres de formation, organiser des cours pour les spécialistes des services de sécurité. Conformément aux règles ci-dessus, programme de formation, conçu pour 96 heures. Durant cette période, l'étudiant apprendra les disciplines suivantes :

- connaissances de base en droit pénal (10 heures);

La notion de crime, corpus delicti. Le concept et les objectifs de la sanction pénale ;

Défense nécessaire. Détention de la personne qui a commis l'infraction. Besoin urgent;

Le concept de violation administrative. La responsabilité administrative et ses fondements.

Fondements juridiques de l'utilisation d'armes.

Excès de pouvoir des employés des services de sécurité privés.

- Criminalistique (4 heures);

La méthode d'examen de la scène de l'incident, la préservation des traces du criminel, y compris les empreintes digitales.

Signes de faux documents, remplacements de photos et moyens de les reconnaître.

L'utilisation d'un portrait verbal à des fins d'enquête.

- formation au service (16 heures);

Organisation, tâches et activités principales de la protection non étatique.

Droits et obligations des agents de sécurité. Statut légal, protection sociale et la responsabilité des agents de sécurité.

Organisation et mise en place du régime d'accès et intra-objet sur les sites protégés. Motifs et procédure de l'inspection.

Actions des agents de sécurité en cas d'incendie. L'ordre d'appel et d'admission à l'objet des services de secours. Travailler avec l'équipement d'extinction d'incendie principal.

L'ordre de service dans les installations fixes gardées.

Caractéristiques de l'organisation et de l'exécution du service : a) dans les banques et autres lieux de stockage de grandes valeurs matérielles ; b) dans les établissements commerciaux.

Organisation de la sécurité de la scène. Préservation des traces et preuves matérielles.

situations extrêmes. Psychologie de l'évaluation de la situation. Prévision de l'évolution des conditions extrêmes. Maîtrise de soi.

Culture professionnelle et éthique.

- formation incendie (26 heures);

Bases de prise de vue. Balistique.

Base juridique et procédure pour l'utilisation d'armes et de moyens spéciaux.

But, propriétés de combat, disposition des armes rayées, à canon lisse et à gaz.

La partie matérielle des armes à feu (rayée, lisse et à gaz).

Règles de sécurité avec les armes pendant le tir.

Techniques et règles de tir avec des armes.

Mesures de sécurité lors de la manipulation d'armes rayées, à canon lisse et à gaz.

L'ordre de l'exercice pour tirer avec un pistolet, une mitrailleuse et un disque dur.

Test sur la théorie de la connaissance et la base matérielle des armes rayées, à canon lisse et à gaz.

Entraînez-vous au tir.

- formation médicale (4 heures);

Premiers soins pour contusions, luxations, lésions cranio-cérébrales, fractures.

Saignement, ses types et ses signes. Application de pansements.

Primaire soins de santé avec des blessures par balle et d'autres blessures corporelles graves.

Signes de vie et de mort d'une personne.

- formation technique (4 heures);

Nomination des moyens de signalisation modernes, lieu de leur installation dans les installations. Signes de fonctionnement en cas de pénétration de personnes non autorisées.

Caractéristiques de l'organisation de la protection des objets à l'aide de stations de surveillance et de signalisation autonome. Principes de protection des objets particulièrement importants en créant une signalisation multiligne.

Moyens de communication filaires et radio utilisés en sécurité.

Le rôle et l'importance des alarmes incendie et de sécurité pour assurer la protection des installations.

- préparation physique spéciale (32 heures).

Base juridique pour l'application des techniques combat au corps à corps, moyens de défense active et menottes.

Motifs et procédure d'utilisation des techniques de combat au corps à corps, des moyens de défense active, des menottes dans les activités officielles des agents de sécurité.

Droits et responsabilités des employés utilisant des techniques de combat au corps à corps.

Méthodes d'examen externe. Mesures de sécurité.

Frappes et défense contre les frappes avec des éléments de combat au corps à corps. Frapper et défendre avec un bâton en caoutchouc.

Exemption de diverses sortes attrape et saisit.

Protection contre les coups armés d'armes blanches ou d'autres objets utilisés comme armes.

Protection contre la menace des armes et les tentatives de désarmement (désarmer le criminel).

Assistance à un partenaire dans la libération, la détention et l'escorte d'un criminel.

Leçon de contrôle avec remise de tests.

Le même document indique : "La tâche principale de la formation initiale des utilisateurs d'armes est d'acquérir les connaissances théoriques et les compétences pratiques nécessaires pour qu'ils puissent s'acquitter de leurs fonctions de protection des installations officielles, d'escorte des marchandises et de protection physique des personnes."

Après s'être fixé pour objectif d'accomplir la tâche principale, le leader peut compléter ce cours à sa discrétion. Par exemple, les agents de sécurité n'interféreront pas avec la connaissance de certains articles du Code de procédure pénale de la République du Kazakhstan, de la loi sur les forces de l'ordre ou de la loi sur les activités de recherche opérationnelle, qui révèlent des problèmes de respect de la loi dans le conduite de recherches opérationnelles et d'autres activités par les autorités fiscales. Car (notre triste réalité) dans l'exercice de leurs fonctions, les gardiens sont plus susceptibles de rencontrer des actes illégaux de la part de fiscalistes sous-éduqués ou, pire encore, de personnes se faisant passer pour tels, plutôt que de terroristes (dans les deux cas, des dommages, causés à la entrepreneur par ces actions illégales, peuvent être équivalentes en termes de montant des pertes). Il existe de nombreuses techniques fiables et éprouvées pour détecter les signes d'entrée non autorisée dans une installation protégée, identifier les personnes suspectes, dont la connaissance est à la base du travail de sécurité. Un agent de sécurité professionnel doit être capable de déterminer les signes révélateurs d'engins explosifs, savoir les détecter et les reconnaître. La possession professionnelle des compétences de patrouille, d'observation, de test de l'état mental des personnes sont des choses indispensables dans le travail d'un agent de sécurité. Assurer la sécurité commerciale, des personnes morales et physiques, en général, est le domaine d'activité du contre-espionnage et nécessite que les employés possèdent des compétences particulières. Ainsi, la liste des disciplines dont la connaissance est obligatoire pour les spécialistes du service de sécurité (service de sécurité) peut être augmentée plusieurs fois. Mais sans aucun doute, ces disciplines doivent être sérieusement étudiées afin de garantir aux utilisateurs de services de sécurité une fiabilité suffisante du système de sécurité. Bien que, comme l'a dit le célèbre satiriste M. Zhvanetsky, "Vous ne pouvez pas faire cela si vous n'êtes pas intéressé par le résultat."

En général, même un jeune spécialiste diplômé d'une université et étudiant depuis plus d'un an ne peut se vanter de posséder fondamentalement sa profession, il reçoit le bagage principal de connaissances dans le processus de travail et avec l'aide de l'auto théorique -entraînement. Rien ne consolide autant les connaissances théoriques que leur application pratique. En organisant périodiquement des "exercices" dans une installation gardée, afin de former les équipes de sécurité, de développer leurs compétences pour des actions correctes et de consolider les connaissances théoriques des agents de sécurité, il est possible d'atteindre un degré de préparation à la sécurité assez élevé pour supprimer les actions hostiles. Pour mener à bien la mission d'identification des failles du système de sécurité, le gestionnaire peut envoyer son agent ou un groupe d'agents dans l'établissement protégé, parmi des personnes inconnues des gardiens, qui ont des tâches particulières imitant les actions de véritables intrus (un tenter d'entrer sur le territoire de l'installation sans laissez-passer ou avec un faux laissez-passer, marcher sans but sur le territoire, être à proximité d'entrepôts fermés, essayer de sortir quelque chose, organiser des caches, etc.). Selon les résultats des actions des gardiens en service (gardes), on peut juger du niveau de leur formation professionnelle et de leur capacité. Après tout, le niveau de protection d'un objet contre les atteintes illicites dépend de l'efficacité de la protection. Lors de l'organisation d'une telle formation (surtout la nuit), le chef doit bien réfléchir aux mesures de sécurité afin que l'agent n'oblige pas les gardes à recourir à la force, comme l'utilisation d'armes, lors d'une tentative d'arrestation, d'appâtage avec des chiens, etc. L'heure de la formation doit être choisie de manière à ne pas interférer avec le fonctionnement normal de l'installation. Ainsi, une formation systématique (exercices) ne permettra pas aux agents de sécurité de perdre leur vigilance et contribuera à consolider les connaissances théoriques dans la pratique.

***

Le chef d'une entreprise de sécurité (département) doit s'efforcer de créer une équipe cohérente, une équipe unique capable de résoudre conjointement les tâches assignées. Certes, dans une telle situation, avec une organisation compétente du service, un point négatif apparaît - le client a souvent l'impression que les gardes sont inactifs, - «L'objet, disent-ils, s'avère silencieux, personne ne vole, personne n'essaie de passer sans laissez-passer. Pourquoi est-ce que je paie ma garde ? Mais dès que le système de sécurité est affaibli, il commence à comprendre à quel point l'objet n'est pas inintéressant pour les intrus. Ce genre de désaccord avec le client n'est pas un cas rare, mais quoi qu'il en soit, les gardiens doivent travailler du mieux qu'ils peuvent. Et afin de résoudre de tels différends, le client peut se voir proposer d'organiser des inspections inopinées pour évaluer le travail du service de sécurité.

Tâches et structure du système de sécurité (SS) de l'objet, exigences modernes pour SS

Classification et finalité des moyens d'ingénierie et techniques de protection

Principes de construction d'un complexe d'ingénierie et de moyens techniques de protection du système de sécurité des installations

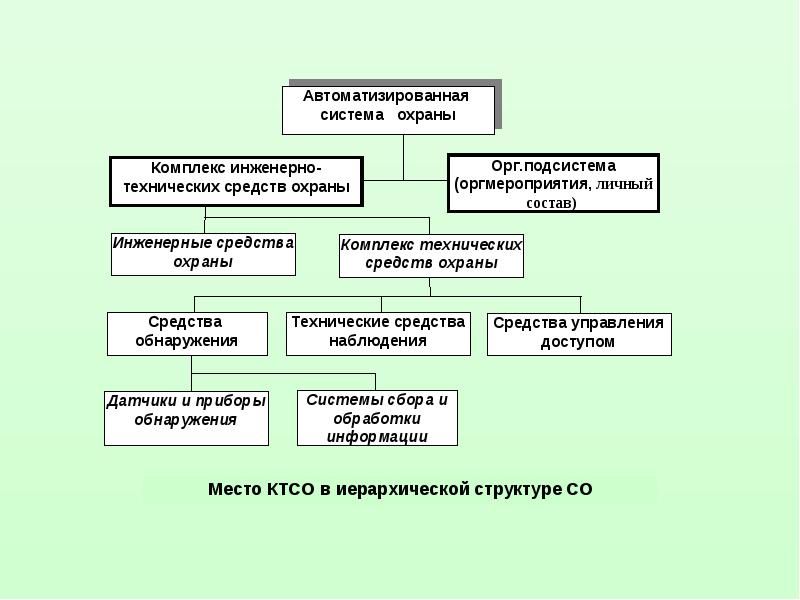

LE SYSTÈME DE SÉCURITÉ DE L'INSTALLATION est un ensemble de mesures organisationnelles (administratives, opérationnelles de recherche, militaires), de moyens d'ingénierie et techniques et d'actions des unités de sécurité visant à empêcher les personnes d'entrer dans l'objet protégé ou d'en sortir sans passer par les mesures de sécurité prescrites. procédures, ainsi que de commettre un sabotage contre l'objet protégé ou ses systèmes, équipements, dispositifs, matériaux et produits.

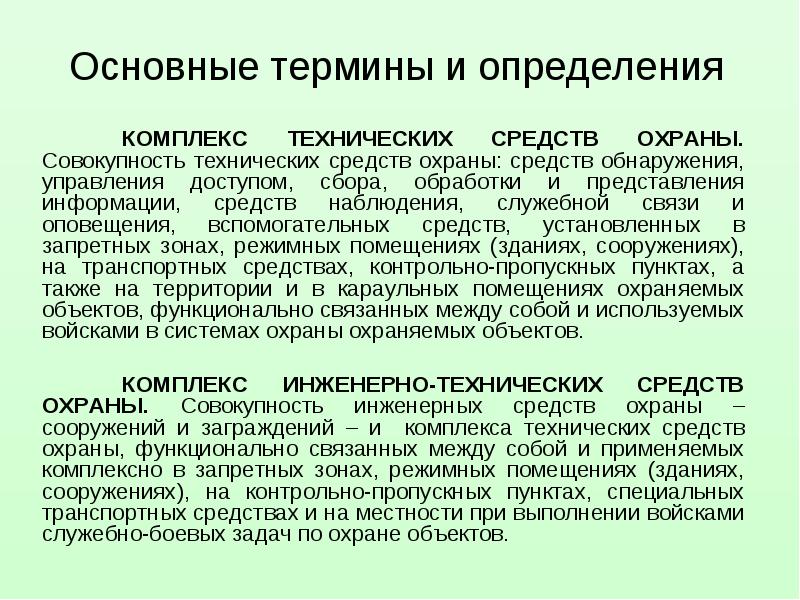

Termes et définitions de base

SÉCURITÉ DE L'OBJET. L'état de sécurité des systèmes vitaux, des structures, des installations, des équipements, des dispositifs, des matériaux, des produits, ainsi que du personnel et des documents dans une installation protégée contre les menaces internes et externes.

PROTECTION DES OBJETS. Un complexe de mesures militaires, de régime, d'ingénierie et autres menées par les forces et les moyens des unités militaires (subdivisions) avec la participation directe de l'administration des installations protégées et d'autres organismes en interaction afin d'assurer la sécurité des installations.

INGÉNIERIE ET MOYENS TECHNIQUES DE PROTECTION.Équipement de combat des forces terrestres (diverses structures et barrières d'ingénierie, ainsi que moyens et dispositifs techniques) utilisé dans le système de protection des objets et des cargaisons spéciales afin de créer les conditions nécessaires pour les gardes et les détachements militaires pour une protection fiable des objets et la réussite d'autres tâches de service et de combat.

Termes et définitions de base

COMPLEXE DE MOYENS TECHNIQUES DE PROTECTION. Un ensemble de moyens techniques de protection : moyens de détection, de contrôle d'accès, de collecte, de traitement et de présentation d'informations, moyens de surveillance, d'interphonie et d'alerte, moyens auxiliaires installés en zone réglementée, locaux sensibles (bâtiments, ouvrages d'art), sur véhicules, postes de contrôle , ainsi que sur le territoire et dans les salles de garde des objets protégés, fonctionnellement interconnectées et utilisées par les troupes dans les systèmes de protection des objets protégés.

COMPLEXE D'INGÉNIERIE ET MOYENS TECHNIQUES DE PROTECTION. Un ensemble de moyens techniques de protection - structures et barrières - et un complexe de moyens techniques de protection, fonctionnellement interconnectés et utilisés dans un complexe dans des zones restreintes, des locaux sensibles (bâtiments, structures), aux postes de contrôle, des véhicules spéciaux et au sol lorsque les troupes effectuent des missions officielles de combat pour la protection des objets.

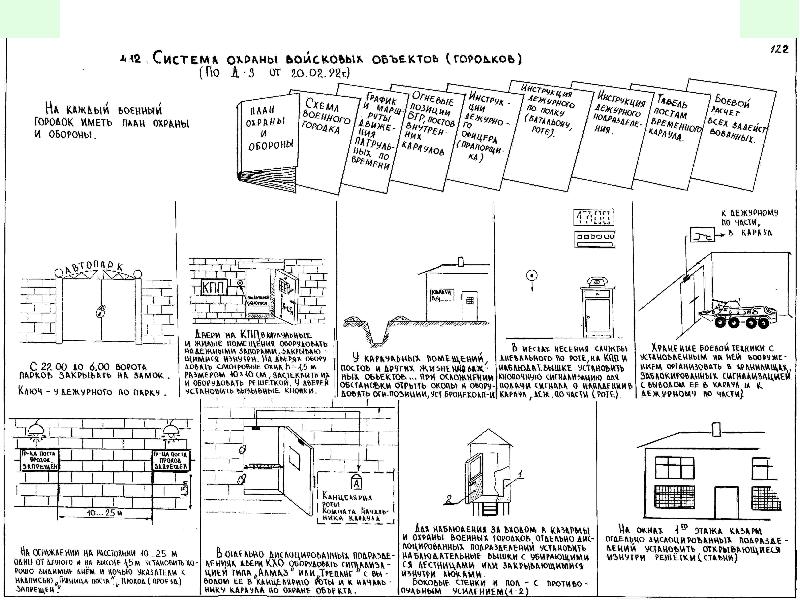

1ère question d'étude.

Tâches et structure du système de sécurité (SS) de l'objet, exigences modernes pour celui-ci

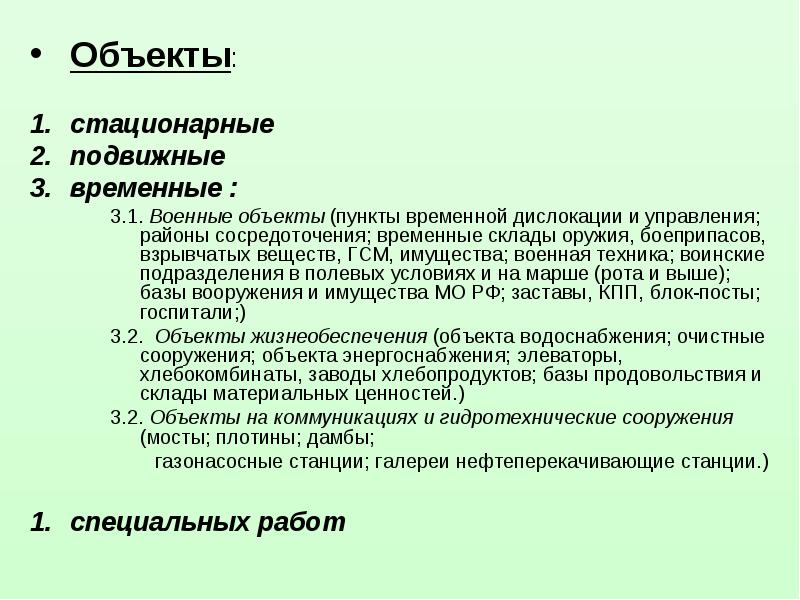

Objets :

Objets :

Stationnaire

portable

temporaire:

- 3.1. Installations militaires(points de déploiement et de contrôle temporaires ; zones de concentration ; entrepôts temporaires d'armes, de munitions, d'explosifs, de carburants et de lubrifiants, de biens ; équipements militaires ; unités militaires en campagne et en marche (compagnie et au-dessus) ; bases d'armes et de biens du Ministère de la Défense RF ; avant-postes, points de contrôle, postes de contrôle ; hôpitaux ;)

- 3.2. Installations de survie (installations d'approvisionnement en eau ; installations de traitement ; installations d'alimentation électrique ; ascenseurs, boulangeries, usines de boulangerie ; bases alimentaires et entrepôts de biens matériels.)

- 3.2. Objets sur les communications et les ouvrages hydrauliques (ponts ; barrages ; barrages ;

- stations de pompage d'essence ; galeries stations de pompage de pétrole.)

travaux spéciaux

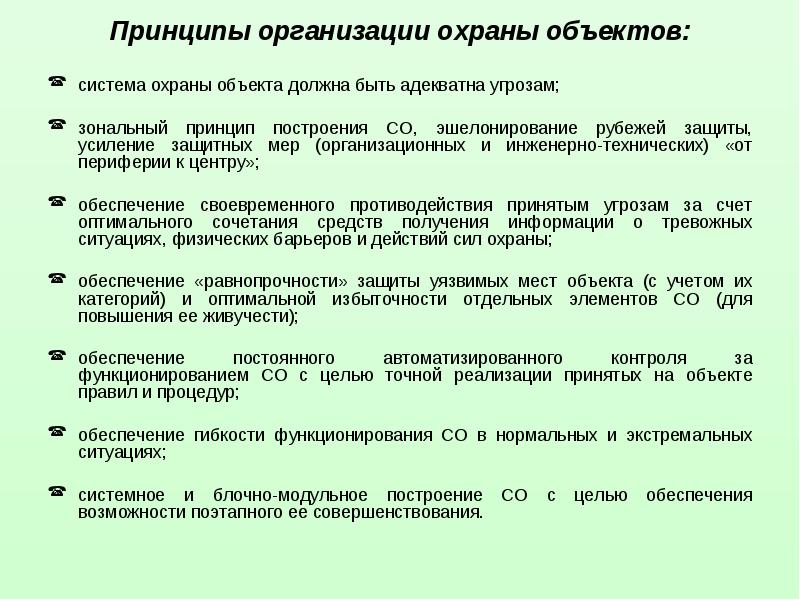

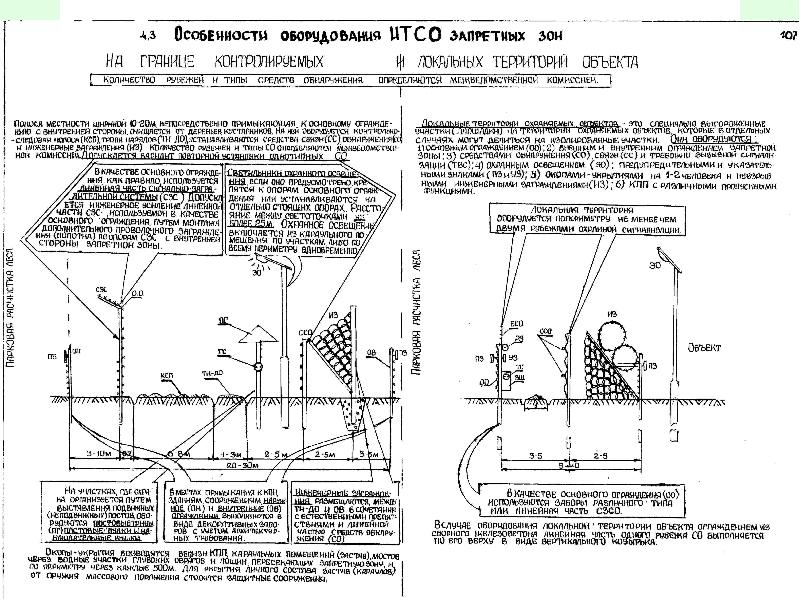

Principes d'organisation de la protection des objets:

le système de sécurité de l'installation doit être adapté aux menaces ;

principe zonal de construction de SO, séparation des lignes de défense, renforcement des mesures de protection (organisationnelles et techniques) "de la périphérie au centre";

assurer une réaction rapide aux menaces acceptées grâce à la combinaison optimale des moyens d'obtenir des informations sur les situations d'alarme, les barrières physiques et les actions des forces de sécurité ;

assurer une protection « à force égale » des vulnérabilités de l'installation (en tenant compte de leurs catégories) et une redondance optimale des éléments individuels du CO (pour augmenter sa capacité de survie) ;

assurer un contrôle automatisé constant du fonctionnement du CO afin de mettre en œuvre avec précision les règles et procédures adoptées dans l'établissement ;

assurer la flexibilité du fonctionnement du CO dans des situations normales et extrêmes ;

construction systémique et bloc-modulaire de CO afin de fournir la possibilité de son amélioration progressive.

Exigences de base pour le système de sécurité (SS) de l'installation

Système de sécurité :

l'ensemble du cycle de vie des fonctions de l'objet ;

fait partie intégrante de la sécurité globale de l'installation ;

fait partie intégrante du processus technologique et assure le fonctionnement sûr de l'installation au regard de sa préoccupation ;

organisé par zones avec la mise en place de mesures de protection en fonction de l'importance de l'aire protégée. Le problème de la protection des zones est résolu en équipant les limites des zones de moyens d'ingénierie et techniques, de moyens de contrôle et de contrôle d'accès, d'automatisation des processus de contrôle;

doit avoir une capacité de survie;

est flexible, a la capacité de s'améliorer et de s'adapter aux conditions changeantes de son existence;

est inclus dans le système général de gestion et de sécurité de fonctionnement de l'objet protégé ;

doit être sécuritaire pour le fonctionnement de l'installation ;

réagit aux changements imprévus de fonctionnement ;

est un système automatisé ;

devrait avoir une sécurité intérieure

Un ensemble de mesures organisationnelles

développement de mesures pour réduire la probabilité d'actions, mener des actions opérationnelles pour réprimer les actions des contrevenants.

En outre, la tâche du sous-système organisationnel comprend une surveillance constante de l'état (efficacité) de l'OS, l'élaboration des documents organisationnels, administratifs et réglementaires nécessaires.

Règlements.

règlement sur le système de permis d'accès à l'installation, qui détermine la procédure d'octroi (annulation, prolongation, restauration) du droit d'accès aux visiteurs, voyageurs d'affaires et véhicules, les exigences en matière de contrôle d'accès ;

un plan de protection et de défense de l'installation, révélant le système, les méthodes et les tactiques d'action des unités de sécurité dans les situations régulières et d'urgence et le nombre de gardes de sécurité ;

un plan d'interaction des forces de sécurité avec les organes du Service fédéral de sécurité de Russie, le ministère de l'Intérieur de Russie et les unités militaires du ministère russe de la Défense dans des situations régulières et d'urgence ;

un plan de vérification de l'opérabilité et de l'état technique des moyens d'ingénierie et techniques faisant partie du système de sécurité.

Service de sécurité

Le service de sécurité gère et coordonne toutes les activités de protection physique de l'installation.

Ses fonctions comprennent :

organisation conformément à la procédure établie de vérification de l'admission du personnel;

développement et fourniture d'un système de permis pour l'accès du personnel, des voyageurs d'affaires, des visiteurs et des véhicules aux zones, bâtiments, structures, locaux protégés ;

développement de procédures pour organiser le contrôle d'accès;

organisation de l'évaluation de la vulnérabilité des objets ;

organisation de l'interaction entre l'administration de l'installation et les organes compétents du Service fédéral de sécurité de Russie, du ministère de l'Intérieur de Russie, du ministère de la Défense de Russie et d'autres ministères et départements intéressés dans des situations régulières et d'urgence ;

participation au développement du système de sécurité des installations en situation normale et d'urgence ;

contrôle de la mise en œuvre des mesures organisationnelles et de l'utilisation des moyens d'ingénierie et techniques ;

élaboration et maintenance de la documentation réglementaire et technique sur la protection physique ;

assurer la protection des informations sur le système de sécurité.

2ème question d'étude.

Classification et finalité des moyens techniques et techniques de protection utilisés dans les systèmes de protection des objets

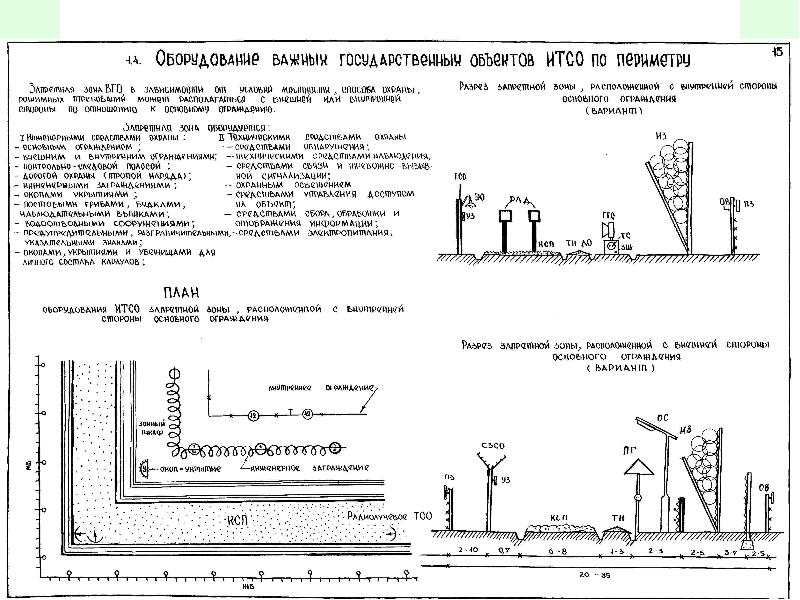

Ingénierie et moyens techniques de protection (ITSO) :

moyens de combat des forces terrestres, qui comprennent diverses structures et barrières d'ingénierie, ainsi que des moyens et dispositifs techniques utilisés dans les systèmes de protection des objets, des cargaisons spéciales afin de créer les conditions nécessaires pour les gardes et les détachements militaires pour une protection fiable des objets et l'exécution d'autres tâches de service et de combat.

L'ingénierie et les moyens techniques de protection sont destinés pour:

- émettre des signaux aux gardes sur les tentatives des contrevenants d'entrer dans l'objet protégé (depuis l'objet) à travers la zone réglementée,

- difficultés dans les actions des contrevenants lorsqu'ils tentent d'entrer dans l'objet (depuis l'objet), dans la salle sécurisée (bâtiment, structure) et dans une cargaison spéciale;

- déterminer l'heure et le lieu de la violation de la zone réglementée et la direction du mouvement du contrevenant

- création de conditions favorables pour que les gardes effectuent des tâches de service et de combat avec des forces minimales;

- gestion continue des sentinelles et des gardes et réception en temps voulu des informations opérationnelles de leur part ;

- suivi à distance des actions des contrevenants et des sentinelles (groupes d'alarme), de l'état des zones réglementées, des points de contrôle et des locaux sensibles ;

- assurer la manœuvre par les forces et les moyens lors de la garde ;

- désignation de limites et de sections de zones réglementées, postes de sécurité ;

- enregistrement (documentation) des signaux des équipements de détection, ordres et ordres donnés par les agents de garde, rapports des sentinelles (groupes d'alarme) ;

- assurer le régime établi pour le passage des personnes et des véhicules vers l'installation (depuis l'installation) pour sécuriser les locaux et les bâtiments et créer les conditions nécessaires pour les sentinelles lorsqu'elles servent aux points de contrôle et aux points de contrôle avec fonctions d'accès ;

- assurer l'identification des objets interdits au port (transport) à travers le point de contrôle,

- détection des contrevenants cachés dans des véhicules ou des marchandises dans le but d'entrer sans autorisation dans l'installation (depuis l'installation) via le point de contrôle ;

- fournir les conditions nécessaires à l'utilisation des chiens d'assistance dans la protection des objets.

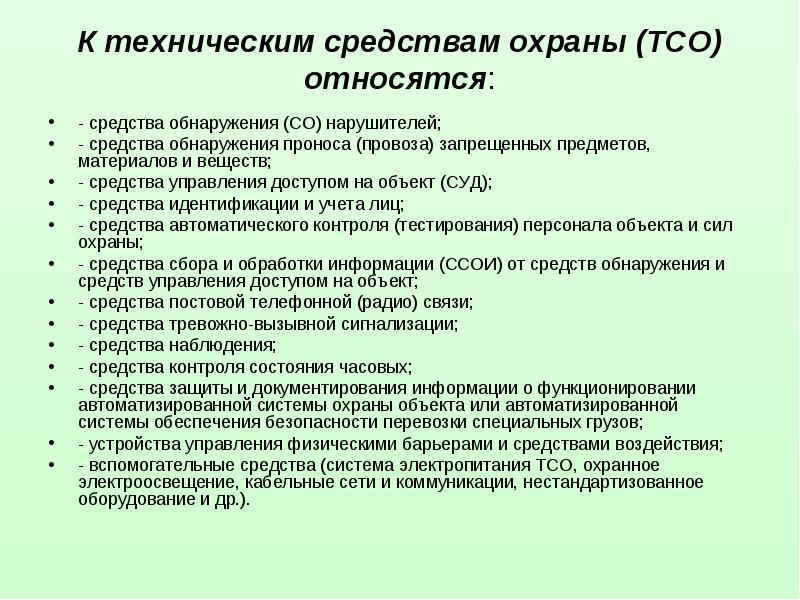

Les moyens techniques de protection (TSO) comprennent :

- moyens de détection (SO) des contrevenants ;

- des moyens de détection du port (transport) d'objets, matières et substances prohibés ;

- les installations de contrôle d'accès à l'objet (SUD) ;

- les moyens d'identification et d'enregistrement des personnes ;

- des moyens de contrôle automatique (test) du personnel de l'établissement et des forces de sécurité ;

- des moyens de collecte et de traitement des informations (SSOI) issues des moyens de détection et des moyens de contrôle d'accès à l'installation ;

- moyens de communication post téléphonique (radio);

- moyens de signalisation d'appel d'alarme ;

- des moyens d'observation ;

- des moyens de contrôle de l'état des sentinelles ;

- des moyens de protection et de documentation des informations sur le fonctionnement d'un système automatisé pour la protection d'un objet ou d'un système automatisé pour assurer la sécurité du transport de cargaisons spéciales ;

- les dispositifs de contrôle des barrières physiques et des moyens d'influence ;

- Moyens auxiliaires (système d'alimentation électrique du GRT, éclairage électrique de sécurité, réseaux câblés et communications, équipements non normalisés, etc.).

![]()

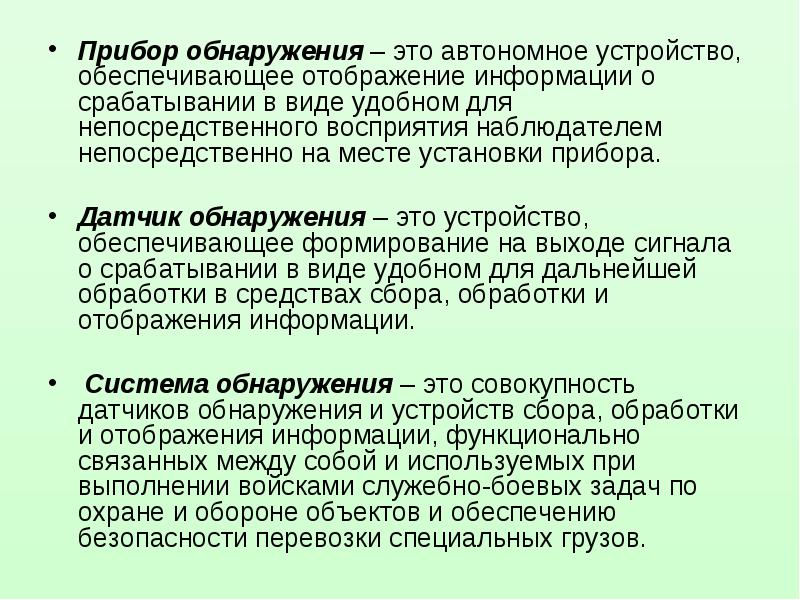

Dispositif de détection

Dispositif de détection est un appareil autonome qui permet d'afficher des informations sur l'opération sous une forme pratique pour une perception directe par l'observateur directement sur le site d'installation de l'appareil.

Capteur de détection - il s'agit d'un dispositif qui permet la formation d'un signal de sortie de fonctionnement sous une forme pratique pour un traitement ultérieur dans les moyens de collecte, de traitement et d'affichage des informations.

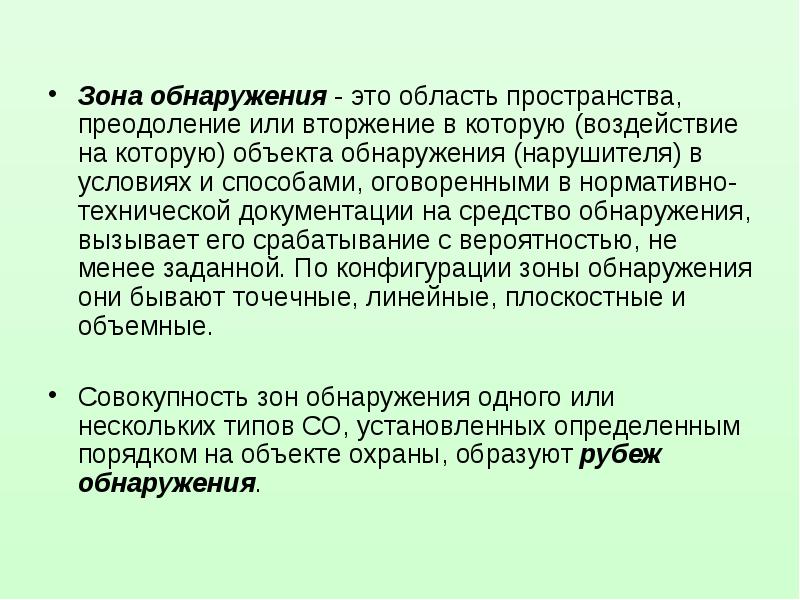

Système de détection - il s'agit d'un ensemble de capteurs de détection et de dispositifs de collecte, de traitement et d'affichage d'informations fonctionnellement interconnectés et utilisés dans l'exécution par les troupes de missions de service et de combat pour la protection et la défense des installations et la sécurité du transport de marchandises spéciales.